Bereid je voor op het onverwachte met strategische interventies

ISO 9001 & 27001 gecertificeerd

Helderheid ontstaat pas wanneer je onder de oppervlakte durft te kijken.

Vergroot je paraatheid met realistische cyber- en real life scenario's

Wij vertalen theorie naar praktijk met interactieve oefeningen die actuele cyberrisico's nabootsen.

Onze belofte:

Van tabletop tot USB-drop

De beste verdediging is doorleefde ervaring. Onze realistische simulaties, of het nu gaat om phishing, vishing of fysieke interventies, zetten theorie om in actie. Door kwetsbaarheden veilig bloot te leggen, helpen we medewerkers instincten op te bouwen om bedreigingen te herkennen en te stoppen. Adaptieve, realistische en disruptieve simulaties vergroten het zelfvertrouwen, scherpen vaardigheden aan en verminderen risico's voor je organisatie.

Phishingcampagnes op maat

gemaakt voor

jouw organisatie

Adaptieve strategieën voor

ieder

cybervaardigheidsniveau

Wij meten op gedrag: klikratio's,

trending data en risicogebieden

Diverse simulatievormen: e-mail,

SMS,

voice, mystery guest

Positieve versterking

voor waakzame

medewerkers

Continue, multidisciplinaire

simulaties

op verschillende platformen

Met onze phishingstrategie zagen we in de eerste ronde al goede scores, al niet perfect. De variatie in ronde twee en drie laat zien dat continue focus nodig blijft. Het gaat niet om één interventie maar om voortdurende inzet, omdat aanvallers zich blijven ontwikkelen.

Bastiaan Mol

Information Security Officer bij CIBG

(Uitvoeringsorganisatie van het Ministerie van Volksgezondheid, Welzijn en Sport)

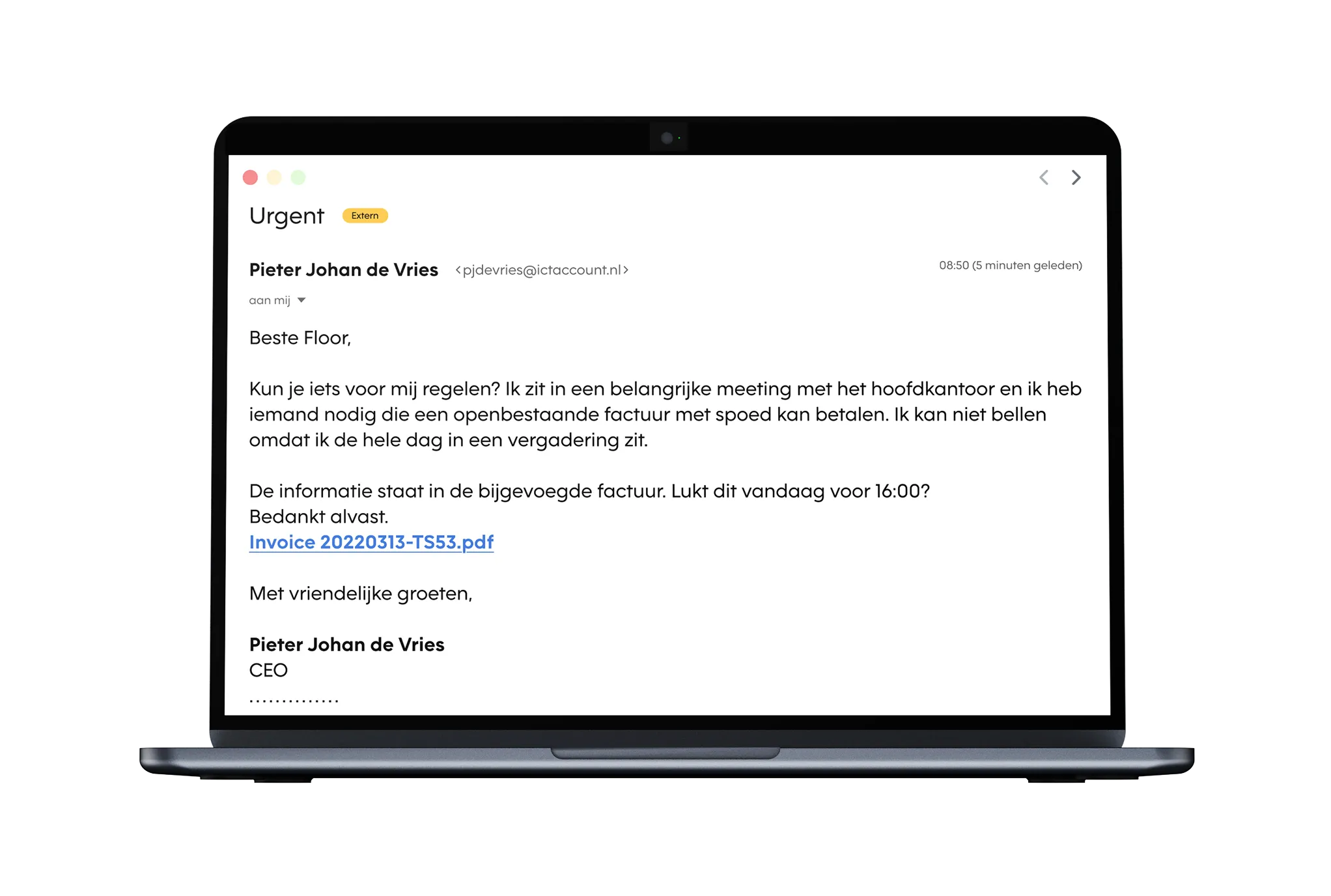

Misleidende e-mails

We simuleren realistische e-mailscams door verschillende scamprincipes te gebruiken, zoals urgentie, autoriteit en imitatie. Elke ronde is ontworpen om de leercurve te monitoren en te verbeteren, zodat medewerkers geleidelijk beter worden in het herkennen van verdachte e-mails.

Fysieke social engineering

Niet alle bedreigingen zijn digitaal. Ongeautoriseerde bezoekers kunnen proberen fysieke zones binnen te komen. Onze assessments leren medewerkers verdachte personen te signaleren en aanspreken.

Boeiende scams

Sommige phishingaanvallen gaan verder dan alleen links. Aanvallers doen zich voor als leidinggevenden, leveranciers of IT-personeel om een gesprek aan te gaan en zo gevoelige informatie te ontfutselen. Onze simulaties testen hoe medewerkers hierop reageren en geven direct feedback om hun bewustzijn te versterken.

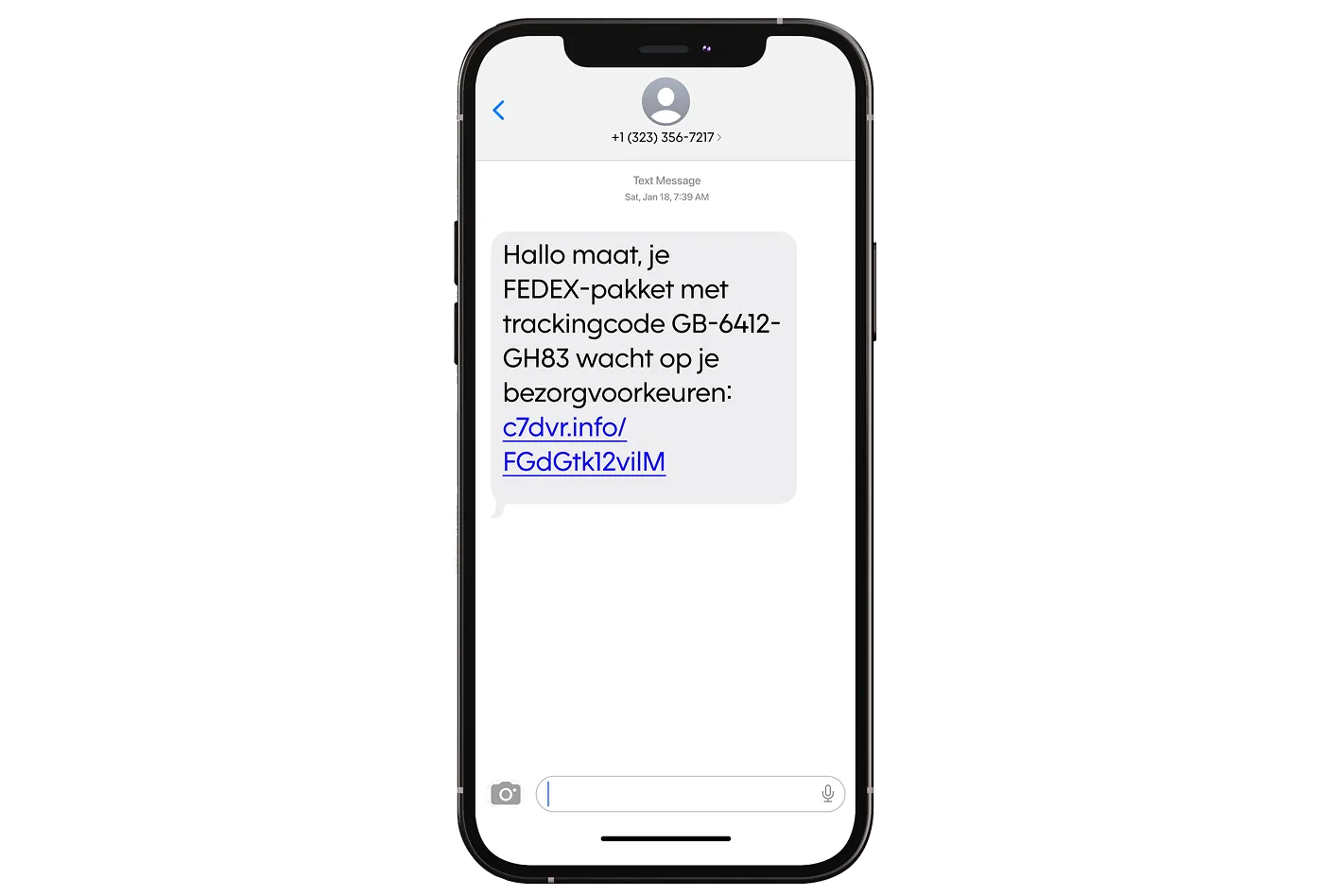

Mobiele dreiging

Cybercriminelen gebruiken valse sms-, WhatsApp- of Signal-berichten om medewerkers te misleiden. Onze simulaties trainen medewerkers om afzenders te verifiëren en voorzichtig te reageren.

Misleidende belletjes

Aanvallers doen zich voor als vertrouwde contacten via de telefoon. Wij simuleren realistische vishing-scenario's, zodat medewerkers rode vlaggen vroeg herkennen en veilig te reageren.

Strategie & impact

Elk antwoord dat je zoekt

Onze adaptieve trainingsstrategie stemt simulaties en vervolgtrainingen af op individueel gedrag. Medewerkers die vaak klikken, ontvangen extra simulaties en interactieve training, terwijl alerte medewerkers positieve feedback krijgen om hun voortdurende alertheid te stimuleren.

Jazeker. We ontwerpen phishing-scenario's die echte aanvallen nabootsen en kunnen worden aangepast aan jullie branche, bedrijfscultuur en de specifieke soorten bedreigingen die jullie medewerkers waarschijnlijk tegenkomen.

Ons intuïtieve dashboard biedt belangrijke statistieken, waaronder klikpercentages per campagne, afdeling en sjabloon, evenals trendanalyse over tijd. Hiermee kunnen jullie de voortgang volgen, gebieden identificeren die verbetering behoeven en de algehele impact van de training meten.

Absoluut. De simulaties zijn ontworpen om bestaande security awareness initiatieven aan te vullen en te versterken. Ze bieden praktische ervaring en gedragsinzichten die bredere trainings- en beleidsinspanningen kunnen ondersteunen.

We geven prioriteit aan privacy en veiligheid. Alle gegevens worden veilig opgeslagen in Europa, conform de AVG/GDPR, en we zijn transparant over hoe gegevens worden gebruikt. Onze processen zijn ontworpen met ingebouwde privacy en veiligheid.

Tom van Ruitenbeek

Social Engineering Expert

Onze experts staan klaar om je te helpen!